前言

在校园网、小区网等环境中,运营商的光猫通常会被 Technical Report - 069(TR069)和远程维护系统(RMS)远程管理,这些系统会在你不知情的情况下修改你的光猫配置,甚至会在你不知情的情况下重置你的光猫,导致你的网络配置失效,甚至设备全部失联。因此,屏蔽这些远程管理机制是非常有必要的。

然而,不幸地是,新版本的光猫早已修复了一切可以删除 TR069 和 RMS的漏洞,包括但不限于:

- 不可能通过面板直接删除 TR069

- 不可能通过 F12 或者改包、发包的方式变相删除 TR069 或修改接口的配置

- RMS 的配置被写死,不可能通过修改配置文件的方式禁用或修改 RMS

- 没有任何漏洞或后门可以在不拆机的情况下打开 Telenet

- 甚至连拆机都不一定能的打开 Telenet,因为

uart_en=0

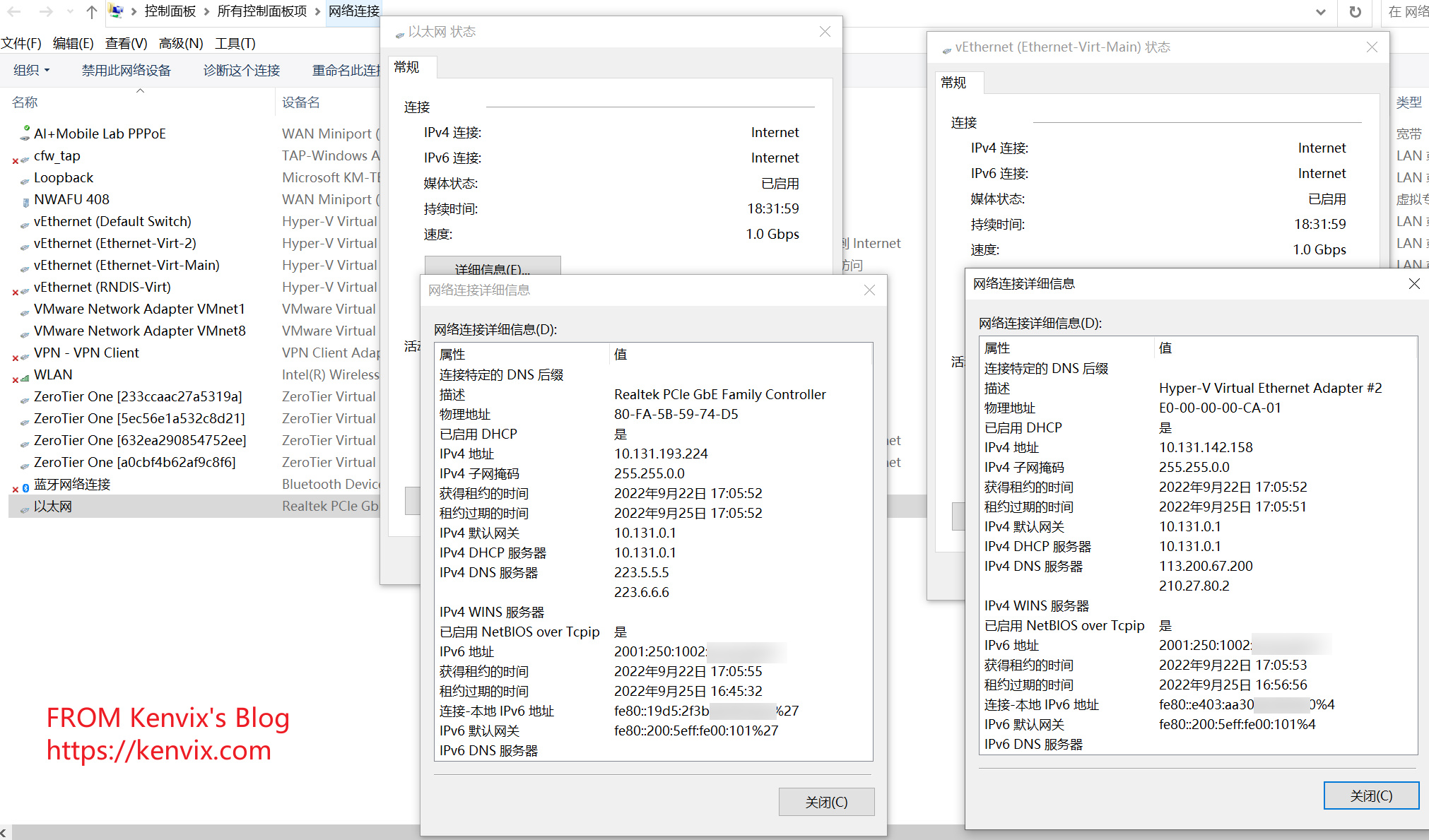

本文将介绍一种全新的思路:通过故意制造 IP 冲撞,使得 RMS 服务访问异常,从而达到光猫不能正常拉取远程配置的目的。本方法不仅可以防止配置被远程修改,还能防止局端修改你的光猫超级管理员密码,以实现权限的固化,以解决我在 V2EX 提出的这个问题。